시만텍(www.symantec.co.kr)이 에너지 산업에 대한 표적공격(Targeted Attack) 동향을 조사, 분석한 최신 보고서를 발표했다.

국가 핵심 인프라 중 하나인 에너지 산업은 최근 스마트그리드(지능형 전력망) 및 사물 인터넷이 차세대 에너지 산업 발전을 이끌어 갈 핵심 기술로 자리 잡으면서 이를 겨냥한 사이버 범죄에 대한 정보보호 및 보안의 필요성도 함께 증가하고 있다.

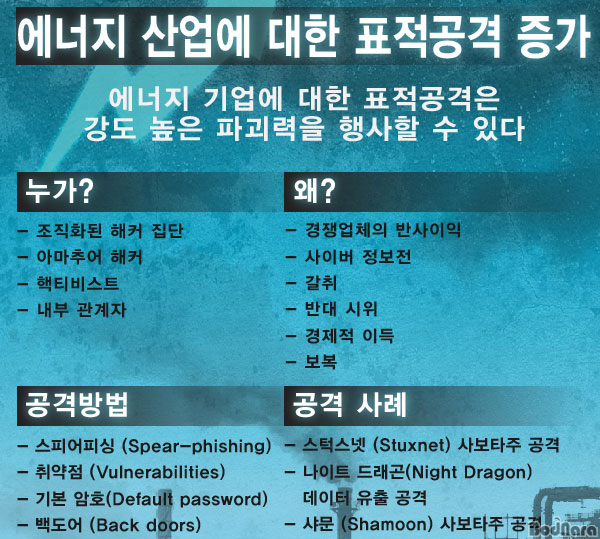

이번 시만텍 보고서에 따르면 에너지 산업에 대한 표적공격의 주요 트렌드로는▲타깃 기업의 특정 임직원을 노린 대규모 이메일 공격 ▲정보 유출 및 기반시설 파괴가 주요 목표 ▲정부 지원 기반 및 청부 해커 집단, 악의를 품은 임직원의 공격 ▲스마트 미터(Smart Meter), 스마트 그리드(Smart Grid)의 발달로 사물 인터넷(Internet of Things, IoT)이 새로운 진입구로 부상 ▲워터링홀(Watering hole)과 스피어 피싱(Spear-phishing)기법을 이용한 공격이 증가한 것으로 나타났다.

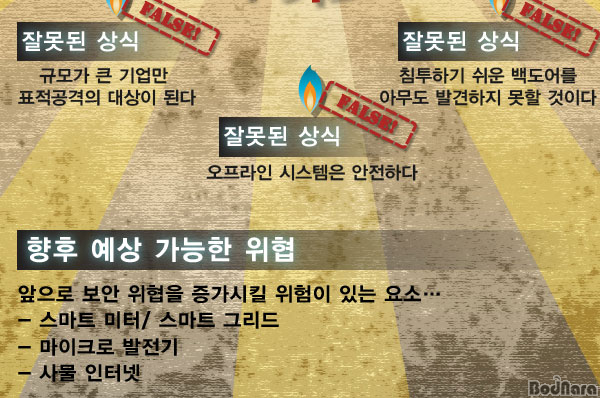

특히, 스마트 미터(Smart Meter), 스마트 그리드(Smart Grid) 등 정보통신기술을 접목시켜 양방향 통신이 가능한 차세대 에너지 신기술이 점점 세를 확장함에 따라 더 많은 에너지 시스템들이 사물 인터넷을 통해 서로 연결되면, 앞으로 새로운 보안 취약점들이 대두될 것으로 예상된다.

몇몇 국가들은 소규모 민간 기업에 에너지 시장을 개방하기 시작했지만, 이들 업체들은 설비를 관리할 전임 IT 인력을 제대로 갖추고 있지 않은 경우가 많고, 검증되지 않은 새로운 기술, 혹은 알려지지 않은 취약점을 내재하고 있는 기술을 사용할 가능성이 있어, 사소한 사고나 변화가 업계 전체에 영향을 끼칠 수 있기 때문에 주의를 기울여야 한다고 경고했다.

스피어 피싱(Spear-phishing)은 알려지지 않은 취약점을 활용해 악성코드를 유포하는 워터링 홀(Watering hole)과 함께 기업을 대상으로 가장 흔히 사용되는 표적공격 기법 중 하나다. 이메일의 악성 첨부파일이나 링크 등을 통해 공격 대상에 침투하며, 소수의 표적에게 대량 유포한다. 이러한 이메일 공격은 표적 컴퓨터가 악성코드에 감염될 때 까지 반복된다.

시만텍 조사를 통해 분석된 악성 첨부파일의 과반수는 더블클릭을 통해 바로 실행되는 파일 확장자로 확인됐다. 이 중 38퍼센트는 .exe 파일, 12퍼센트는 .src 파일이었으며, 오직 6퍼센트만이 .pdf, .exe와 같이 표적을 속이기 위해 이중 확장자 파일을 첨부한 것으로 나타났다. 뿐만 아니라 23퍼센트는 MS워드 파일을 가장해서 컴퓨터에 침투한 후 공격자가 의도한 동작이나 명령을 실행하도록 하는 익스플로잇 (Exploit) 공격이었다.

시만텍코리아 조원영 사장은 “에너지 산업은 직접적인 핵심 정보 탈취 뿐만 아니라 간접적인 이익을 노려 산업 시설을 공격하는 보안 위협의 표적이 되기도 한다. 또한, 스마트 그리드의 발달 및 사물인터넷 트렌드의 확장으로 새로운 보안 취약점에도 대비해야한다”며, “이러한 다양한 보안 위협을 이해하고 각각의 위험성에 대비해 정교한 보안 시스템을 구축하는 것이 매우 중요하다”고 밝혔다.

시만텍 ‘에너지 산업에 대한 표적공격 동향 보고서’에 대한 보다 자세한 정보와 자료는 링크를 통해 확인할 수 있다.