클라우드 SIEM 전문기업 로그프레소(대표 양봉열)가 2024년 3월 CTI(Cyber Threat Intelligence) 월간 리포트를 발행했다고 25일 밝혔다.

CTI는 사이버 공격 관련 정보를 수집하고 분석해 사이버 위협에 신속하고 정확하게 대응하고자 가공한 형태의 정보다.

로그프레소는 3월 CTI 리포트에서 2월 악성 봇 감염이 글로벌 기준 전월 대비 무려 78.01% 증가했다고 전했다. 악성 봇 감염으로 국내외 이커머스 서비스의 크리덴셜이 지속적으로 유출되고 있으며, 2차 피해 방지를 위한 노력이 필요한 실정이다.

로그프레소는 이커머스 서비스 사업자는 크리덴셜 유출 여부를 사용자에게 안내해 빠르게 대응할 수 있도록 도와야 한다며 사용자는 서비스별로 암호를 다르게 설정하거나 2FA(2-Factor Authentication)를 이용해 계정 보안을 강화해야 한다고 전달했다.

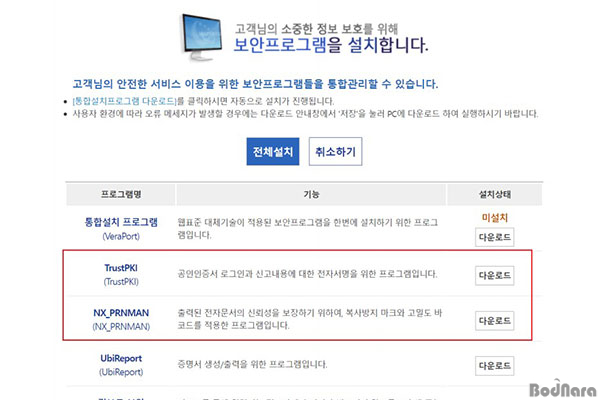

또한 로그프레소는 CTI 리포트에서 국산 보안 프로그램으로 위장한 악성코드 TrollAgent를 분석하고, 이를 탐지할 수 있는 방법을 소개했다.

북한 Kimsuky 그룹에서 배포하는 TrollAgent는 국내 특정 홈페이지 로그인에 필요한 전자문서 및 증명서 위변조 방지 프로그램으로 위장해 설치를 유도한다. 특히 국내 방산업체 인증서로 서명해 악성코드 탐지를 회피하고, 사용자들의 의심을 최소화했다.

해당 악성코드가 실행되면 다양한 정보를 수집해 C2 서버로 전송한다. GPKI 디렉토리를 탈취하는 기능을 포함하고 있어 국내 공공기관을 주 공격대상으로 삼고 있는 것을 확인할 수 있다.

표면적으로는 정상 보안 프로그램처럼 설치되기 때문에, 사용자는 악성코드의 실행 여부를 인지하기 어렵다는 것이 로그프레소 측 설명이다.

이에 로그프레소는 TollAgent와 변종을 탐지할 수 있는 YARA 룰을 배포해 악성코드 탐지와 차단을 지원하고 있다. YARA를 지원하는 장비 또는 XDR 계열의 장비를 도입해 사용하는 경우, 로그프레소가 배포한 규칙을 적용해 보안을 강화할 수 있다.

로그프레소는 현재 누적 침해 지표(IoC) 2억 건 이상, PI(Privacy Intelligence) 780억 건 이상의 CTI 정보를 보유하고 있으며, 실시간으로 전 세계를 대상으로 보안 위협 정보를 수집하고 추적 중이다. 또한 수집한 정보를 자사 SIEM(Security Information and Event Management, 통합보안관제) 및 SOAR(Security Orchestration, Automation and

Response, 보안운영자동화) 플랫폼에서 즉각적으로 활용할 수 있도록 지원하고 있다.

|